许多组织仅依靠基于角色的访问控制(RBAC)来做出访问决策。问题是RBAC只能管理广泛人群的访问控制(例如,“高级管理人员”)。相比之下,基于属性的访问控制(ABAC)是一个自动化过程,它使用预定义的特性来做出精细的访问决策(例如,“在营销相关部门工作的高管”(首席营销官、首席品牌官等)

许多组织仅依靠基于角色的访问控制(RBAC)来做出访问决策。问题是RBAC只能管理广泛人群的访问控制(例如,“高级管理人员”)。相比之下,基于属性的访问控制(ABAC)是一个自动化过程,它使用预定义的特性来做出精细的访问决策(例如,“在营销相关部门工作的高管”(首席营销官、首席品牌官等)

NIST解释说,“随着新主体加入组织,规则和对象不需要修改……这一好处通常被称为适应外部用户,是使用ABAC的主要好处之一。”

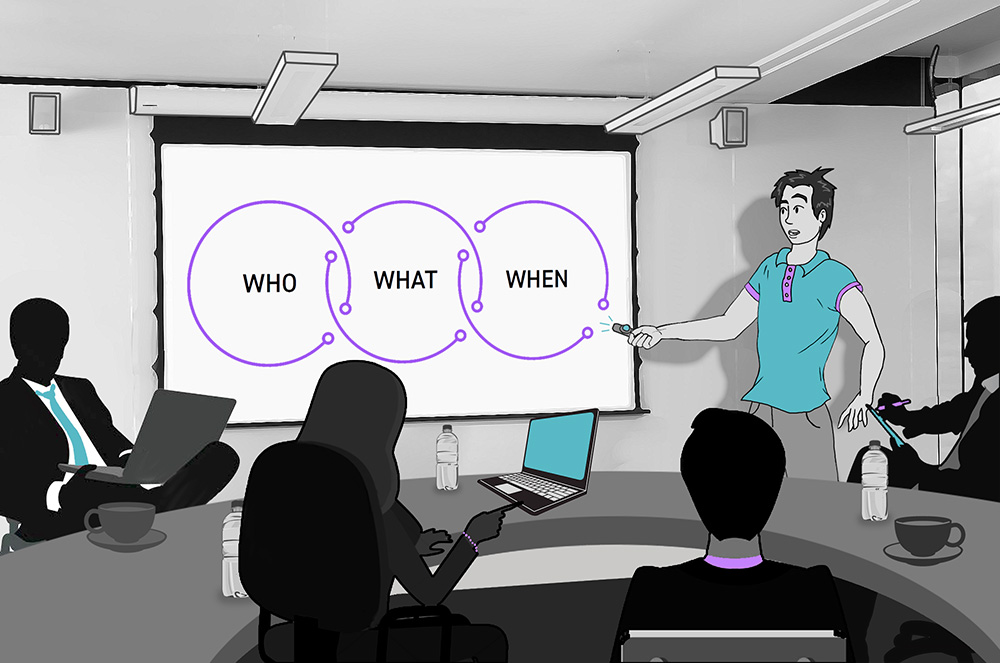

在ABAC系统中,主要访问决策组件分类如下:

- 身份是谁?

- 正在访问什么?

- 何时何地启用访问?

- 身份属性:谁

身份属性是定义用户身份的一组特征。这些身份标记可以包括用户类型(合作伙伴、员工或客户)或其个人元数据(如姓名、头衔、公司和电话号码)。

身份属性也可以扩展到数字身份。例如,可以使用ABAC系统来限制网络中特定段和区域之间的通信。例如,包含面向客户的数据(产品、价格等)的服务器无法与包含公司人力资源数据的服务器通信。

由于身份也可以是多维的,一个人可以有多个角色,ABAC系统可以基于所有角色做出访问决策。例如,如果员工是一个项目的项目经理,第二个项目的软件开发人员,第三个项目的顾问。ABAC可以管理这名员工的访问权限,同时考虑他们的所有角色。

资产属性:什么

您希望保护的组织中的资源是资产属性,其中包括公司的数字资产。您需要决定这些资源的哪些方面对您的公司来说是重要的。例如,您可能希望根据这些数字资产的性质和用途来定义它们。以文档为例,您可能希望根据其元数据(如文档ID、作者、文档发布日期、主题关键字等)对其进行分类。

当您的数字资产以这种方式分类时,ABAC系统可以做出智能决策,决定是否允许请求用户查看、编辑和/或共享资源。

环境属性:何时何地

环境属性是更高级的描述符类型。此属性类型不关注请求用户的身份,甚至不关注资产。相反,当ABAC系统寻找环境属性时,它会考虑动态因素,例如:

- 访问请求的日期和时间

- 尝试访问的位置

- 用户的身份验证级别

- 请求用户使用的通信协议

例如,您可以设置高度机密项目的环境属性,使其只能在正常工作时间从公司总部访问,而不能从智能手机或平板电脑访问。

您还可以设置环境属性以考虑网络安全事件。这对于在网络攻击期间加强敏感数据的安全性特别有用。例如,如果检测到网络攻击,您的ABAC策略可能会阻止所有公司财务和人力资源数据的访问。

结论

对于分布式全局系统,ABAC系统对于管理用户访问当然很重要。但为了保持竞争力,企业必须确保被授权访问其数据的团队能够实际访问其数据,而不会在每个路口遇到障碍。有了PBAC,政策的制定和更新在技术方面更加灵活。而且,由于它更加简单和可扩展,它有助于身份和授权数据的映射,从而实现了双赢。

- 登录 发表评论